最近这两天在华为云的服务器上搭建了一个《我的世界》私服,原来这台服务器是放了个小破站点,后来迁移到腾讯云了,结果就闲置了,在我搭建那个私服的时候是重置了系统的,结果服务器上配置的那些规则,安全软件就都没了,我也没太注意,心想哪有人会来攻击或者破解我这太啥也没有的服务器。

可昨晚到今天······

我陆陆续续收到好多,这种邮件,没错,即使你的vps上啥服务也没有,也有人攻击。

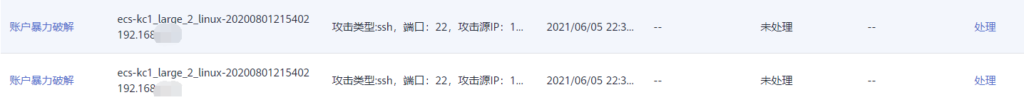

控制台看了以下,是对登陆密码的暴力破解

阻止爆破很简单,只需要一款软件即可搞定,并且免费开源。

Fail2Ban

简单的来说,这就是一款防止暴力破解的软件,它可以分析ssh登录的日志,对一些不正常的登录行为识别并加入iptables黑名单ban掉,一定时间后再放出来。其实他的功能远远不止于此,还有其他软件apache、nginx等的防护,今天不做讨论。

github:GitHub – fail2ban/fail2ban: Daemon to ban hosts that cause multiple authentication errors

下载安装:

推荐直接yum安装,简单方便,但是得先安装epel源。

yum install -y epel-release

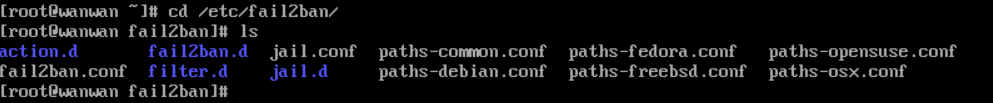

yum install -y fail2ban目录介绍:

- fail2ban.conf #fail2ban的基础配置文件,我们基本用不到

- fail2ban.d #独立的基础配置文件存储目录,可以将一些基础配置独立到一个单独的配置文件中,便于管理

- jail.conf #我们在使用中主要配置的文件,配置服务开关、动作、封锁时间等

- fail2ban.conf #fail2ban的基础配置文件,我们基本用不到

- fail2ban.d #独立的基础配置文件存储目录,可以将一些基础配置独立到一个单独的配置文件中,便于管理

- jail.conf #我们在使用中主要配置的文件,配置服务开关、动作、封锁时间等

- jail.d #独立的jail配置文件目录,可以独立的配置某项服务的监禁策略

- action.d #存储独立的动作目录

- filter.d #过滤器相关配置文件

开始配置:

开始之前建议把 jail.conf 文件备份出来一份

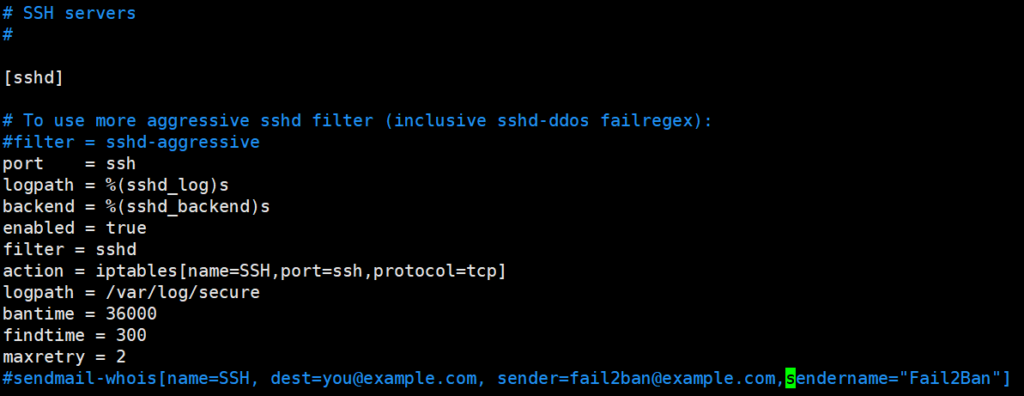

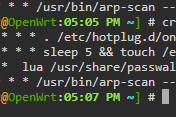

vim /etc/fail2ban/jail.conf打开配置文件,找到如下位置 SSH servers这里

填入如下配置:

enabled = true

filter = sshd

action = iptables[name=SSH,port=ssh,protocol=tcp]

logpath = /var/log/secure #日志位置

bantime = 36000 #封锁时间

findtime = 300 #5分钟之内

maxretry = 2 #失败2次即封禁

#sendmail-whois[name=SSH, dest=you@example.com, sender=fail2ban@example.com,sendername="Fail2Ban"] #可以定制化发送邮件

配置好后如上图所示。

重启fail2ban

systemctl restart fail2ban测试

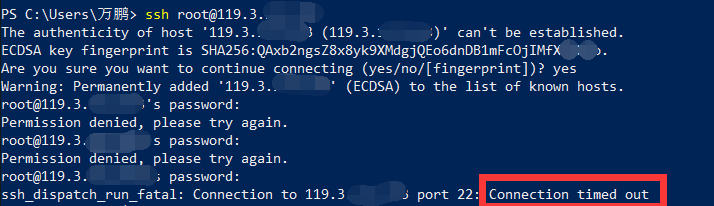

尝试故意输错两次密码后,已经无法尝试连接。

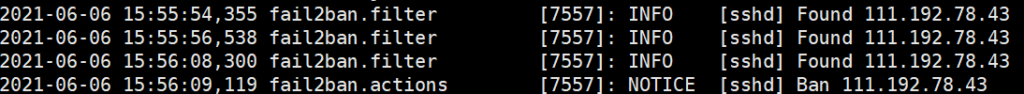

查看日志,显示已经ban掉

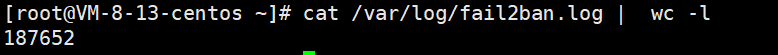

以下是万万现在这个博客的日志,已经有18万条记录了,真是可怕,没想到它为我防御了这么多次了。

?,今天就到这里啦!赶紧为自己的服务器安排一个吧!

拜拜!

万万没想到

万万没想到![记录一次WordPress插件Redis Object Cache报错“Redis 无法访问: Connection refused [tcp://127.0.0.1:6379]”故障处理方法-万万没想到](https://oss.wanpeng.life/wp-content/uploads/2024/07/a0f1e0603bc52f8-220x150.png)

评论前必须登录!

立即登录 注册